Un rootkit és un tipus de programari que permet a un atacant obtenir el control de l'ordinador de la víctima. Un rootkit es pot utilitzar per controlar de forma remota la màquina de la víctima, robar dades sensibles o fins i tot llançar atacs a altres ordinadors. Els rootkits són difícils de detectar i eliminar, i sovint requereixen eines i experiència especials. Com funcionen els rootkits? Els rootkits funcionen aprofitant les vulnerabilitats del sistema operatiu o del programari. Un cop instal·lat el rootkit, es pot utilitzar per accedir a la màquina de la víctima. Els rootkits es poden utilitzar per controlar de forma remota la màquina de la víctima, robar dades sensibles o fins i tot llançar atacs a altres ordinadors. Els rootkits són difícils de detectar i eliminar, i sovint requereixen eines i experiència especials. Quins són els perills dels rootkits? Els rootkits es poden utilitzar per controlar de forma remota la màquina de la víctima, robar dades sensibles o fins i tot llançar atacs a altres ordinadors. Els rootkits són difícils de detectar i eliminar, i sovint requereixen eines i experiència especials. Com puc protegir-me dels rootkits? Hi ha algunes coses que podeu fer per protegir-vos dels rootkits. En primer lloc, manteniu el vostre sistema operatiu i programari actualitzats. Això ajudarà a tancar qualsevol vulnerabilitat que els rootkits puguin explotar. En segon lloc, utilitzeu un programa antivirus i anti-malware de bona reputació. Aquests programes poden ajudar a detectar i eliminar rootkits. Finalment, aneu amb compte amb els llocs web que visiteu i els fitxers adjunts de correu electrònic que obriu. Els rootkits es poden estendre mitjançant fitxers adjunts de correu electrònic maliciosos o llocs web infectats.

Tot i que és possible amagar programari maliciós d'una manera que engany fins i tot els productes antivirus/antiespia tradicionals, la majoria de programari maliciós ja fa servir rootkits per amagar-se al fons del vostre PC Windows... i cada cop són més perillosos! EN Rootkit DL3 - un dels rootkits més avançats mai vist al món. El rootkit era estable i podia infectar sistemes operatius Windows de 32 bits; tot i que es necessitaven drets d'administrador per instal·lar la infecció al sistema. Però TDL3 ara s'actualitza i ara es pot infectar fins i tot versions de 64 bits de Windows !

Què és un rootkit

El virus rootkit és sigil tipus de programari maliciós que està dissenyat per ocultar l'existència de determinats processos o programes al vostre ordinador dels mètodes de detecció convencionals per tal de donar-li a aquest o a un altre procés maliciós accés privilegiat al vostre ordinador.

Rootkits per a Windows s'utilitza habitualment per ocultar programari maliciós, com ara un programa antivirus. S'utilitza amb finalitats malicioses per virus, cucs, portes del darrere i programari espia. Un virus combinat amb un rootkit produeix els anomenats virus totalment ocults. Els rootkits són més freqüents en l'àmbit del programari espia i també els utilitzen cada cop més els autors de virus.

Actualment, són un nou tipus de súper programari espia que amaga i afecta directament el nucli del sistema operatiu. S'utilitzen per ocultar la presència d'un objecte maliciós al vostre ordinador, com ara troians o keyloggers. Si l'amenaça utilitza la tecnologia rootkit per amagar-se, és molt difícil trobar programari maliciós al vostre ordinador.

Els rootkits en si mateixos no són perillosos. El seu únic propòsit és ocultar el programari i els rastres deixats al sistema operatiu. Ja sigui programari normal o programari maliciós.

Hi ha tres tipus principals de rootkits. El primer tipus, Els rootkits del nucli 'En general, afegeix el seu propi codi a la part del nucli del sistema operatiu, mentre que el segon tipus,' Rootkits en mode d'usuari »Especialment dissenyat perquè Windows s'executi amb normalitat durant l'inici del sistema, o introduït al sistema mitjançant l'anomenat 'dropper'. El tercer tipus és rootkits o bootkits MBR .

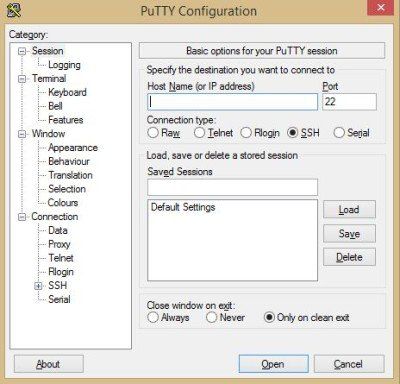

Quan trobeu que el vostre AntiVirus i AntiSpyware està fallant, és possible que necessiteu ajuda bona utilitat Anti-Rootkit . Rootkit Revaler des de Microsoft Sysinternals és una utilitat avançada de detecció de rootkits. La seva sortida enumera les incoherències de l'API del registre i del sistema de fitxers que poden indicar la presència d'un rootkit en mode usuari o en mode nucli.

Informe del Microsoft Malware Protection Center sobre amenaces de rootkit

El Centre de protecció contra programari maliciós de Microsoft ha fet que l'informe d'amenaça de rootkit estigui disponible per descarregar-lo. L'informe analitza un dels tipus més insidiosos de programari maliciós que amenacen les organitzacions i les persones actuals, el rootkit. L'informe explora com els atacants utilitzen els rootkits i com funcionen els rootkits als ordinadors afectats. Aquí teniu l'essència de l'informe, començant pel que són els rootkits, per a principiants.

rootkit és un conjunt d'eines que fa servir un atacant o un creador de programari maliciós per obtenir el control sobre qualsevol sistema no segur/no protegit, que d'altra manera normalment es reserva per a l'administrador del sistema. En els últims anys, el terme 'ROOTKIT' o 'FUNCIONALITAT DE ROOTKIT' ha estat substituït per MALWARE, un programa dissenyat per tenir un efecte no desitjat en un ordinador que funciona. La funció principal del programari maliciós és extreure en secret dades valuoses i altres recursos de l'ordinador de l'usuari i proporcionar-los a l'atacant, donant-li així un control total sobre l'ordinador compromès. A més, són difícils de detectar i eliminar, i poden romandre ocults durant molt de temps, possiblement anys, si es passen desapercebuts.

Per tant, naturalment, els símptomes d'un ordinador piratejat s'han d'emmascarar i tenir en compte abans que el resultat sigui fatal. En particular, s'han de prendre mesures de seguretat més estrictes per descobrir l'atac. Però, com s'ha esmentat, un cop instal·lats aquests rootkits/programari maliciós, les seves capacitats ocultes dificulten la seva eliminació i els seus components que poden descarregar. Per aquest motiu, Microsoft ha creat un informe ROOTKITS.

L'informe de 16 pàgines descriu com l'atacant utilitza els rootkits i com funcionen aquests rootkits als ordinadors afectats.

L'únic objectiu de l'informe és identificar i investigar a fons el programari maliciós potencialment perillós que amenaça moltes organitzacions, en particular els usuaris d'ordinadors. També esmenta algunes de les famílies de programari maliciós habituals i destaca el mètode que fan servir els atacants per instal·lar aquests rootkits per als seus propis propòsits egoistes en sistemes saludables. A la resta de l'informe, trobareu experts que donen algunes recomanacions per ajudar els usuaris a mitigar l'amenaça que suposen els rootkits.

Tipus de rootkits

Hi ha molts llocs on el programari maliciós es pot instal·lar al sistema operatiu. Així, bàsicament, el tipus de rootkit està determinat per la seva ubicació on realitza la subversió del camí d'execució. Inclou:

- Rootkits en mode d'usuari

- rootkits en mode nucli

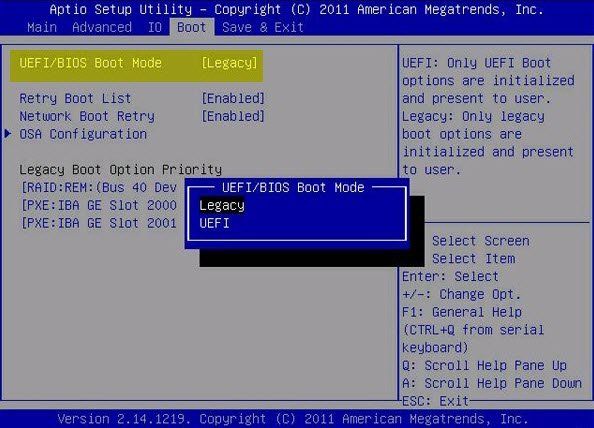

- rootkits / bootkits MBR

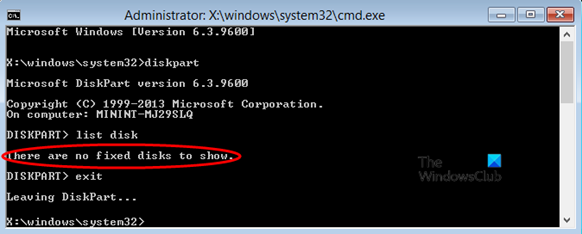

Les possibles conseqüències de trencar un rootkit en mode nucli es mostren a la captura de pantalla següent.

barra de desplaçament inferior que falta crom

En tercer lloc, modifiqueu el registre d'arrencada mestre per prendre el control del sistema i iniciar el procés d'arrencada des del punt més primerenc possible de la seqüència d'arrencada3. Amaga fitxers, canvis de registre, evidències de connexions de xarxa i altres possibles indicadors que poden indicar la seva presència.

Famílies de programari maliciós conegudes que utilitzen funcions de rootkit

- Win32 / Sinowal 13 - Una família de programari maliciós multicomponent que intenta robar dades sensibles com ara noms d'usuari i contrasenyes per a diversos sistemes. Això inclou els intents de robar dades d'autenticació per a diversos comptes FTP, HTTP i de correu electrònic, així com les credencials utilitzades per a la banca en línia i altres transaccions financeres.

- Win32 / Cutwail 15 - Un troià que baixa i llança fitxers arbitraris. Els fitxers descarregats es poden executar des del disc o inserir-los directament en altres processos. Tot i que la funcionalitat de les descàrregues varia, Cutwail sol baixar altres components de correu brossa. Utilitza un rootkit en mode nucli i instal·la diversos controladors de dispositiu per ocultar els seus components als usuaris afectats.

- Win32/Rustock - Una família multicomponent de troians de porta posterior amb suport rootkit, dissenyada originalment per ajudar a difondre el correu electrònic 'spam' a través botnet . Una botnet és una gran xarxa d'ordinadors piratejats controlats per un atacant.

Protecció de rootkit

Evitar que s'instal·lin els rootkits és la manera més eficaç d'evitar les infeccions de rootkits. Per fer-ho, cal invertir en tecnologies de seguretat com ara antivirus i tallafocs. Aquests productes haurien d'adoptar un enfocament integral de la protecció mitjançant la detecció tradicional basada en signatures, la detecció heurística, les capacitats de signatura dinàmiques i sensibles i el seguiment del comportament.

Tots aquests conjunts de signatures s'han d'actualitzar mitjançant el mecanisme d'actualització automàtica. Les solucions antivirus de Microsoft inclouen una sèrie de tecnologies dissenyades específicament per protegir contra els rootkits, inclosa la supervisió del comportament del nucli en temps real, que detecta i informa els intents de modificar el nucli d'un sistema vulnerable, i l'anàlisi directa del sistema de fitxers, que facilita la identificació i eliminació. conductors ocults.

Si es detecta que un sistema està compromès, pot ser útil una eina addicional per arrencar en un entorn de confiança o bé conegut, ja que pot suggerir alguna acció correctiva adequada.

En aquestes circumstàncies

- Comprovador del sistema fora de línia (part del Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender fora de línia pot ser útil.

Per a més informació, us podeu descarregar l'informe en format PDF des del web Centre de descàrregues de Microsoft.